Drie Security Issues. En oplossingen.

Je bedrijfsinformatie op de juiste manier beveiligen. Met meer thuiswerkers dan ooit, uit het directe zicht van de ‘veilige’ kantooromgeving, zijn organisaties zich nu nog meer bewust van het belang van een goed beveiligingsbeleid. Wanneer je voor jouw organisatie het security policy gaat aanscherpen, is het raadzaam om in ieder geval de veel voorkomende problemen gelijk te tackelen. We nemen ze, natuurlijk inclusief oplossing, met je door.

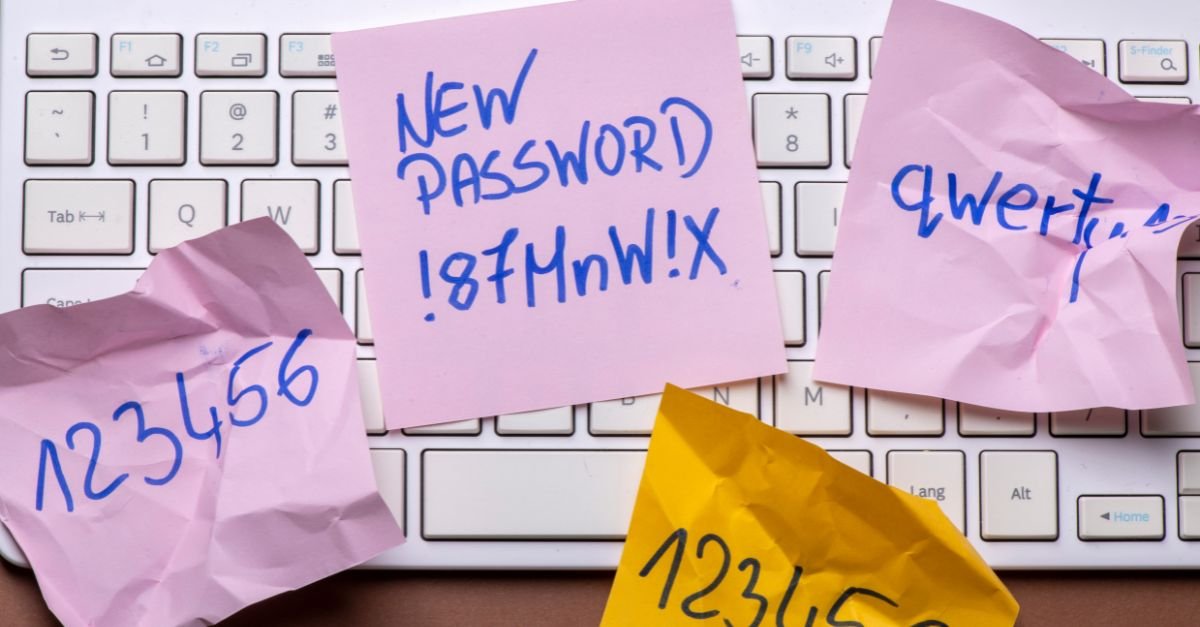

Wachtwoorden. Eerlijk samen delen?

De omgang met wachtwoorden is in veel organisaties voor verbetering vatbaar. De problemen die we zien variëren van ontbrekende wachtwoorden op applicaties met persoonsgegevens, het uitwisselen van wachtwoorden tijdens verlofperiodes, het niet periodiek afdwingen van een wachtwoordwijziging, tot aan het accepteren van eenvoudige, simpel te kraken wachtwoorden. De onderliggende oorzaak van dit soort fouten is allereerst dat medewerkers zich niet voldoende bewust zijn van de risico’s. Welke data bevindt zich achter dat wachtwoord? Wie zou daar toegang tot mogen hebben? Wat kan een kwaadwillende met deze informatie?

Problemen met wachtwoorden voorkomen, dat doe je door allereerst awareness te creëren. Daarbij gaat de eerste stap niet zozeer over het wachtwoord zelf, maar veel meer over de data, applicatie of proces die het beveiligt. Heldere risico’s schetsen, dat zorgt ervoor dat je medewerkers beter begrijpen wat de functie van dat wachtwoord is. Met een goed bewustzijnsniveau, verlaag je het risico op human error. Vervolgens kun je ook nog stappen ondernemen om externe factoren minder kans te geven op het verkrijgen van cruciale wachtwoorden. We geven je een rijtje met de belangrijkste opties:

Wachtwoordcomplexiteit forceren. Dwing via de applicatie of via awareness af dat een wachtwoord voldoet aan complexiteitseisen. Hoofdletters, cijfers en leestekens, hoe meer van dat, des te beter. Vanaf minimaal 10 karakters én de inzet van een mix van type karakters duurt het zelfs voor een supercomputer of een botnet zo’n 3 jaar om je wachtwoord te krijgen. Met minder karakters is het al snel mogelijk om je wachtwoord binnen een dag te achterhalen.

Periodieke wijziging wachtwoord afdwingen. Hiermee verklein je het time window waarin eventuele buitgemaakte credentials van nut zijn voor een kwaadwillende persoon; je hebt het wachtwoord immers alweer aangepast.

Tweestapsverificatie. Breng een extra laag beveiliging aan, door te forceren dat inloggen in twee stappen moet gaan, dus door middel van een token of een code op de telefoon. Deze extra stapt verkleint de risico’s wanneer een wachtwoord is buitgemaakt door een ander.

Alle ballen op plan A!

We zien het vaak. Organisaties die hun IT-omgeving hartstikke goed in de gaten houden. Zicht op de performance van de servers, overcapaciteit in de hardware of op de bandbreedte. Een goed bemand team om bij eventuele onvolkomenheden snel en daadkrachtig op te treden. En dat gaat eigenlijk altijd goed. Smooth sailing. Totdat tijdens werkzaamheden voor de deur van het pand, een graafmachine per ongeluk de glasvezelkabel meepakt. Ransomware vat krijgt op een bedrijfskritieke server en aanverwante applicatie. De stroom uitvalt. Of de alwetende applicatiebeheerder met vakantie is en in zijn overdracht met geen woord repte over de cruciale foutmelding waar je hele organisatie alweer een hele ochtend naar zit te staren.

Vooropgesteld: het is onmogelijk voor alle mogelijke problemen een alternatief scenario klaar te hebben liggen. Maar je wilt wel nagedacht hebben over je kritieke processen. Daarom is het zo belangrijk een risico inventarisatie te maken. Welke processen zijn belangrijk voor de continuïteit? Van welke systemen, software, middelen en personen zijn deze processen afhankelijk? Hoe groot is de kans dat het proces een keer onderuit gaat? En wat is de impact van zo’n onderbreking voor je bedrijfsresultaat?

De antwoorden op die vragen, helpen je om de risico’s in perspectief te plaatsen en te bepalen waar je wel en niet op voorbereid wilt zijn. Stopt de omzet onmiddellijk, als je geen internetverbinding meer hebt, dan is een redundante uitvoering van je connectiviteit al snel een verstandige keuze. Kun je best doorwerken zonder internet, maar is een interne server met bedrijfsapplicatie van essentieel belang, dan is het al snel een investering in schaduwomgevingen waard. Onze ervaring is; plan B, dat moet altijd een keer worden bedacht en toegepast. Maar te vaak nog, nadat het een keer goed mis is gegaan. Vooraf de grootste risico’s afdekken voorkomt dan een hoop ellende.

Update snoozing

Veel van de malware die bedrijven raakt, is gericht op bekende zwakheden in applicaties en besturingssystemen. En alhoewel dat een bekend gegeven is, toont onderzoek aan dat updates veel te vaak worden uitgesteld, als men de optie krijgt om later een patch te installeren. In een substantieel van de gevallen wordt ‘later’ zelfs ‘nooit.’ Met alle potentiële gevolgen vandien. Daarnaast zien we dat organisaties vaak wel het besturingssysteem in het vizier hebben, of de antivirus softeware goed up to date houden, maar dat dat een heel ander verhaal is voor applicaties, of allerlei randapparatuur. Klassiek voorbeeld is de hack van 50000 printers wereldwijd, waarbij gelijktijdig een pamflet uit werd geprint ter promotie van een bekende YouTuber.

Het up to date houden van je soft- en hardware is een essentieel onderdeel van je security beleid. Om dat goed te kunnen doen, breng je allereerst al je software en hardware in kaart en maak je een risico inschatting. Dit helpt je om te besluiten hoe vaak je welke onderdelen in je IT landschap gaat voorzien van de laatste updates én op welke wijze je de updates doorvoert. We zien nog wel eens bij organisaties dat men enthousiast wil inlopen op de achterstallige updates en alle hardware in één exercitie wordt bijgewerkt. En dat er dan een update niet compatible is met de belangrijkste bedrijfsapplicatie. Neem in je software patchbeleid dus ook op hoe en in hoeveel fases je de diverse componenten in je bedrijfsnetwerk gaat updaten. Richt daarbij testgroepen in als de hardware of software cruciaal is, en formuleer een goed fallback scenario.

Drie issues afgestreept!

Door in je beleid aandacht te hebben voor de drie bovenstaande problemen, heb jij alvast de wachtwoorden beter beveiligd, de continuïteit beter op orde én zorg je dat de componenten in je bedrijfsnetwerk minder vatbaar zijn voor oneigenlijk gebruik door aanvallen van buitenaf. Dit zijn risico’s die elke organisatie aangaan en dus overal door middel van beleid succesvol kunnen worden tegengegaan. Behoefte aan een inventarisatie en plan van aanpak voor de specifieke risico’s voor jouw organisatie? We denken graag met je mee. Neem contact op voor een vrijblijvende afspraak!

Meer security tips? Volg ons dan op LinkedIn en bekijk onze #veiligevrijdag serie terug, met een reeks praktische tips om nog vandaag je security te verbeteren.